特斯拉又出事了!

上周,在美国底特律,一辆白色特斯拉Model Y撞上了一辆白色半挂卡车,特斯拉被卡在卡车下,场面一度十分惨烈。

万幸的是,特斯拉司机和乘客都没有生命危险,也已经被送往紧急就医。

让特斯拉忧心的可不只是又一起车祸而已。

根据一段由黑客曝光的视频,我们可以看到在上海特斯拉仓库装配线上的工人,黑客表示,他们可以访问特斯拉工厂和222台摄像机。

特斯拉也不是唯一的受害者。佛罗里达州哈利法克斯健康医院同样遭到入侵,可以看到8名医院工作人员试图将一名男子绑住固定在床上。

根据这群黑客透露,他们现在能够访问医院、公司、警察局、监狱和学校中的15万个监视摄像机的实时画面。

而这些受到入侵的组织的共同点,那就是都是用了硅谷初创公司Verkada供货的摄像头。

除了能够实时监控摄像头数据,黑客还表示,他们能够访问所有Verkada客户的完整视频档案。

目前上述被入侵组织都已经采取了相应的措施,特斯拉表示,本次黑客事件的入侵范围仅涉及河南一处特斯拉供应商生产现场,特斯拉中国区也仅在此供应商工厂使用了少数Verkada品牌摄影头作为远程质量管理,其他如上海超级工厂、全国各地门店与交付中心等均与此无关联,且其他摄像设备均接入公司内部网络而非互联网,视频数据采取本地存储方式,无本次事件提及的安全风险。

目前特斯拉已经停止了这些摄像头的联网,并且已经在供应商现场采取措施进行停止摄像头工作,并进一步提升各环节的安全把控。

使用公开存储的用户名和密码就能实现如此大规模的入侵?!

如此大规模的入侵不禁让人让人好奇,这次的黑客能力到底有多强。

但是根据彭博社报道,黑客只使用了Verkada服务器上公开存储的用户名和密码。

因为Verkada把密码存储在了持续集成工具Jenkins所用插件的Python脚本里,只需要登上维护用的Web应用,你也可以拥有超级管理员权限,甚至不需要拥有其他的黑客知识。

然后就很简单了,想访问哪个客户的摄像头,你只需要用鼠标轻点一下就行,甚至你还可以在这些摄像头上自己编写代码。

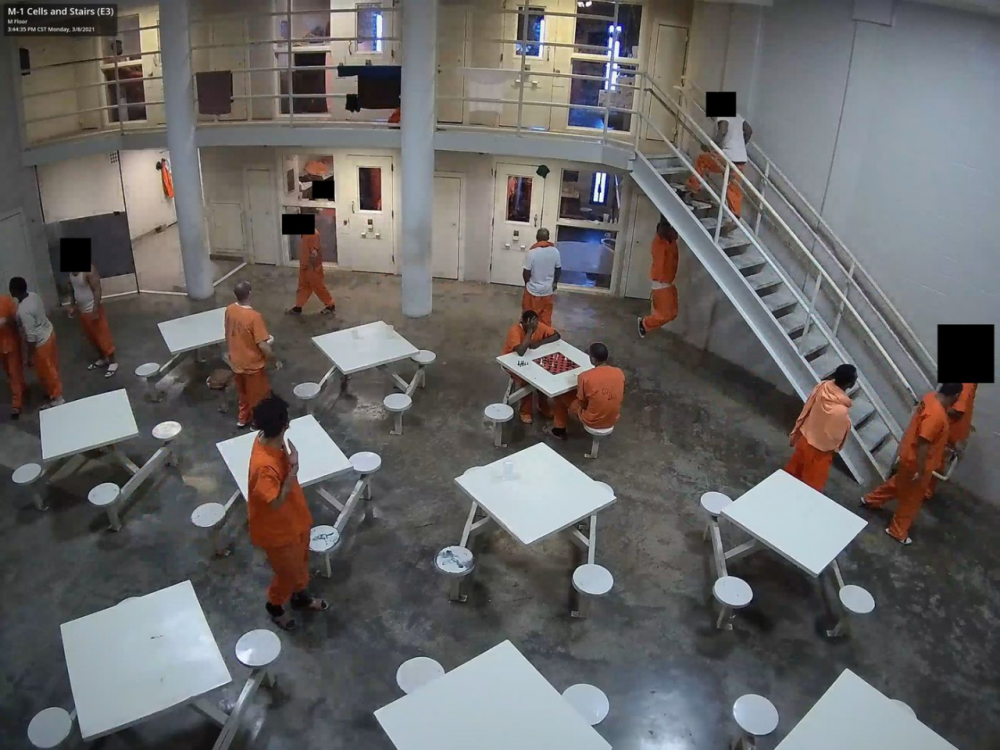

比如在阿拉巴马州的麦迪逊县监狱内,安装的330台Verkada摄像机提供了一种“人物分析”的功能,这能“根据不同的属性,比如性别气质、服装颜色,甚至是一个人的脸,进行搜索和筛选”。

根据彭博社公开的图像,监狱内的摄像头(其中一些隐藏在通风口,恒温器和除颤器内),使用面部识别技术来跟踪囚犯和狱警。黑客说,他们能够访问警察和犯罪嫌疑人之间的采访的实时供稿和存档视频,在某些情况下包括音频,所有这些都以4K的高清分辨率进行。

Verkada发言人在一份声明中说:“我们已禁用所有内部管理员帐户,以防止任何未经授权的访问。”“我们的内部安全团队和外部安全公司正在调查此问题的规模和范围,并已通知执法部门。”

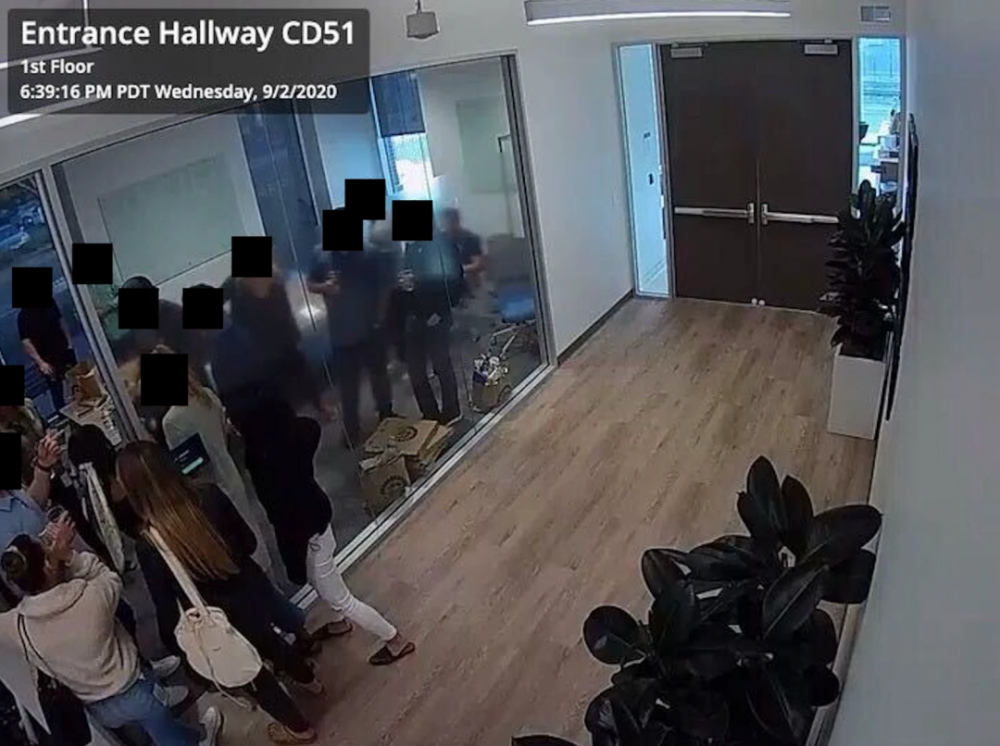

总部位于旧金山的Cloudflare在一份声明中说:“下午的时候我们就警觉,监视少数Cloudflare办公室主要入口和主要通道的Verkada摄像头系统可能已经遭到破坏。”“这些摄像机位于少数几个办公室,这些办公室已经正式关闭了几个月。”Cloudflare表示已禁用该摄像头,并使其与办公网络断开连接。

除Cloudflare和特斯拉外,其他遭到入侵的公司并未对此事置评。

目前,彭博社已与Verkada取得联系,黑客随即便失去了访问视频源和档案的权限。

战绩斐然:入侵过英特尔和任天堂的黑客

作案手法清楚之后,大家应该会对这个人产生一定的好奇吧。

目前,这位年仅21岁的涉事黑客Tillie Kottmann已遭到瑞士当局的搜查,其设备也被没收,随后Kottmann的GitLab存储库也已被查封。

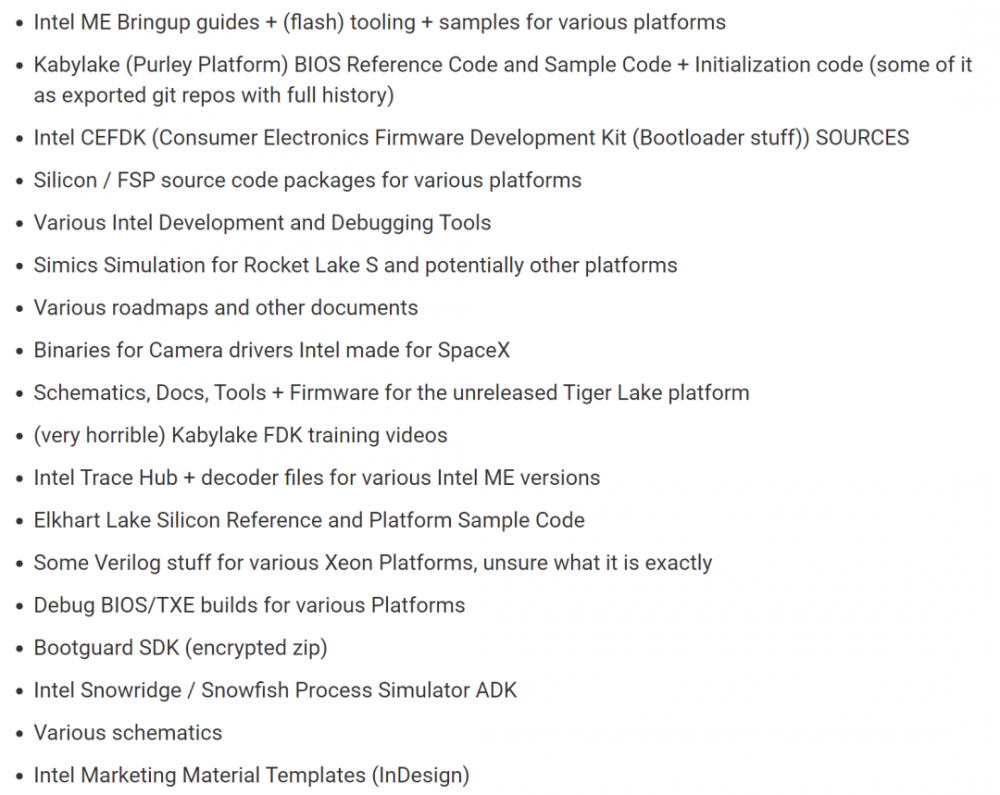

可能说到这里,不少人对Kottmann这个人还没有什么特别的印象,但要是提到去年英特尔大量秘密文件和源代码遭泄露一事,大家应该都会恍然大悟,没错,这正是Kottmann的“杰作”。

英特尔被泄露的秘密信息缓存大小为20GB,其中包括技术规范,并且与内部芯片组设计有关,以及Kaby Lake平台和英特尔管理引擎(ME)等。

相信大家也还记得2020年,任天堂的数据泄漏事件Gigaleak,Kottmann同样与该事件有着深深的联系。

从2020年4月开始,在9chan上公布了9组数据,包括有关Nintendo Switch和其他内部材料的早期文档。而“Gigaleak”主要是指,7月24日的第二次泄漏,此次泄露的内容大小为3GB。

Verkada内部还存在不少问题

本来文章到这里就完了,但是好奇的文摘菌去观望了一下被入侵的公司Verkada,貌似这个瓜还没有吃完。

Verkada成立于2016年,主营业务是安全摄像头,安装上这种摄像头后,用户就可以联网对其进行访问和管理。

不过,文摘菌发现,Verkada所谓的超级管理员权限,可以直接忽视用户选择的“隐私模式”,也就是说,尽管用户选择了“隐私模式”,但超级管理员仍然可以访问该摄像头。

不仅如此,公司许多员工的账户都拥有查看任何一个摄像头的权限。

即使这样,2020年1月,该公司筹集到了8000万美元的风险投资资金,公司的市场估值一下子就窜到了16亿美元。投资者中,还有硅谷老牌公司红杉资本。

2020年10月,Verkada解雇了三名员工,原因是有报道称,公司工人使用相机拍摄了Verkada办公室内女同事的照片,并向她们开了性玩笑。

Verkada首席执行官Filip Kaliszan在当时对Vice的一份声明中表示,该公司已经“终止了煽动此事件的三位员工,他们做出了针对同事的恶劣行为,或在有管理职责的情况下却不举报”。

但之后,Verkada对涉事员工的处罚只是让他们选择被开除,或是减少期权,这3人均选择留在公司并减持期权。

Kottmann表示,他们能够下载数千名Verkada客户的资产负债表等,但Verkada不会发布财务报表,这是相当值得注意的。

如此看来,Kottmann似乎并非为了某种利益而做出这样的行为,对此你有什么看法,欢迎在评论区留言讨论~

相关报道:

https://www.bloomberg.com/news/articles/2021-03-09/hackers-expose-tesla-jails-in-breach-of-150-000-security-cams?sref=P6Q0mxvj

https://gizmodo.com/feds-eye-swiss-hacker-tied-to-major-security-cam-breach-1846467756

https://www.bloomberg.com/news/articles/2021-03-11/verkada-workers-had-extensive-access-to-private-customer-cameras

https://www.theverge.com/2021/3/12/22328344/tillie-kottmann-hacker-raid-switzerland-verkada-cameras

*博客内容为网友个人发布,仅代表博主个人观点,如有侵权请联系工作人员删除。